Odkrycie firmy Cado Security obala przekonanie, że systemy macOS są odporne na złośliwe oprogramowanie. Dotyczy to nowego malware-as-a-service (MaaS) o nazwie “Cthulhu Stealer”. Atakuje użytkowników macOS przez oszukańcze metody.

Pojawienie się Cthulhu Stealer pokazuje, że żaden system nie jest całkowicie bezpieczny przed cyberzagrożeniami.

Jak malware kradnie kryptowaluty właścicieli Mac?

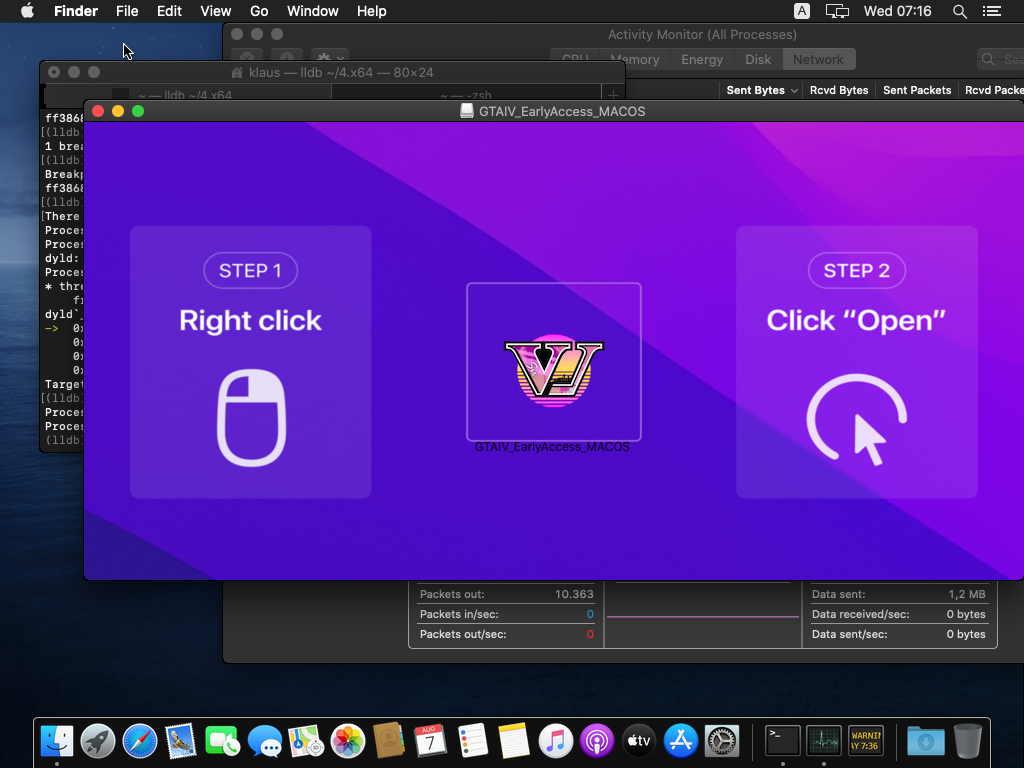

Cthulhu Stealer ukrywa się pod postacią legalnych aplikacji takich jak CleanMyMac i Adobe GenP oraz oprogramowania, które podaje się za wczesne wydanie “Grand Theft Auto VI.”

Po zamontowaniu złośliwego pliku DMG użytkownik jest proszony o wprowadzenie hasła systemowego i hasła do MetaMask. Ten etap to jednak dopiero początek oszustwa.

Po wprowadzeniu danych uwierzytelniających, malware używa narzędzia osascript w macOS, aby wydobyć hasła z systemowego Keychain. Dane te, w tym informacje z portfeli kryptowalutowych takich jak MetaMask, Coinbase i Binance, są kompilowane do archiwum zip. Archiwum to, oznaczone kodem kraju użytkownika i czasem ataku, zawiera skradzione informacje.

Cthulhu Stealer kradnie również dane z innych platform, w tym:

- Portfele w rozszerzeniach Chrome

- Informacje użytkowników Minecraft

- Portfel Wasabi

- Hasła z Keychain

- Hasła SafeStorage

- Dane gier, pamięci podręcznej i logów Battlenet

- Ciasteczka Firefox

- Portfel Daedalus

- Portfel Electrum

- Portfel Atomic

- Portfel Harmony

- Portfel Electrum

- Portfel Enjin

- Portfel Hoo

- Portfel Dapper

- Portfel Coinomi

- Portfel Trust

- Portfel Blockchain

- Portfel XDeFi

- Ciasteczka przeglądarki

- Informacje o koncie Telegram Tdata

Ponadto Cthulhu Stealer zbiera szczegółowe informacje o systemie, takie jak adres IP, nazwa systemu i wersja OS. Następnie wysyła te dane do serwera C2, umożliwiając atakującym dopracowanie swoich strategii.

Oszuści żądają 500 USD miesięcznie za Cthulhu Stealer

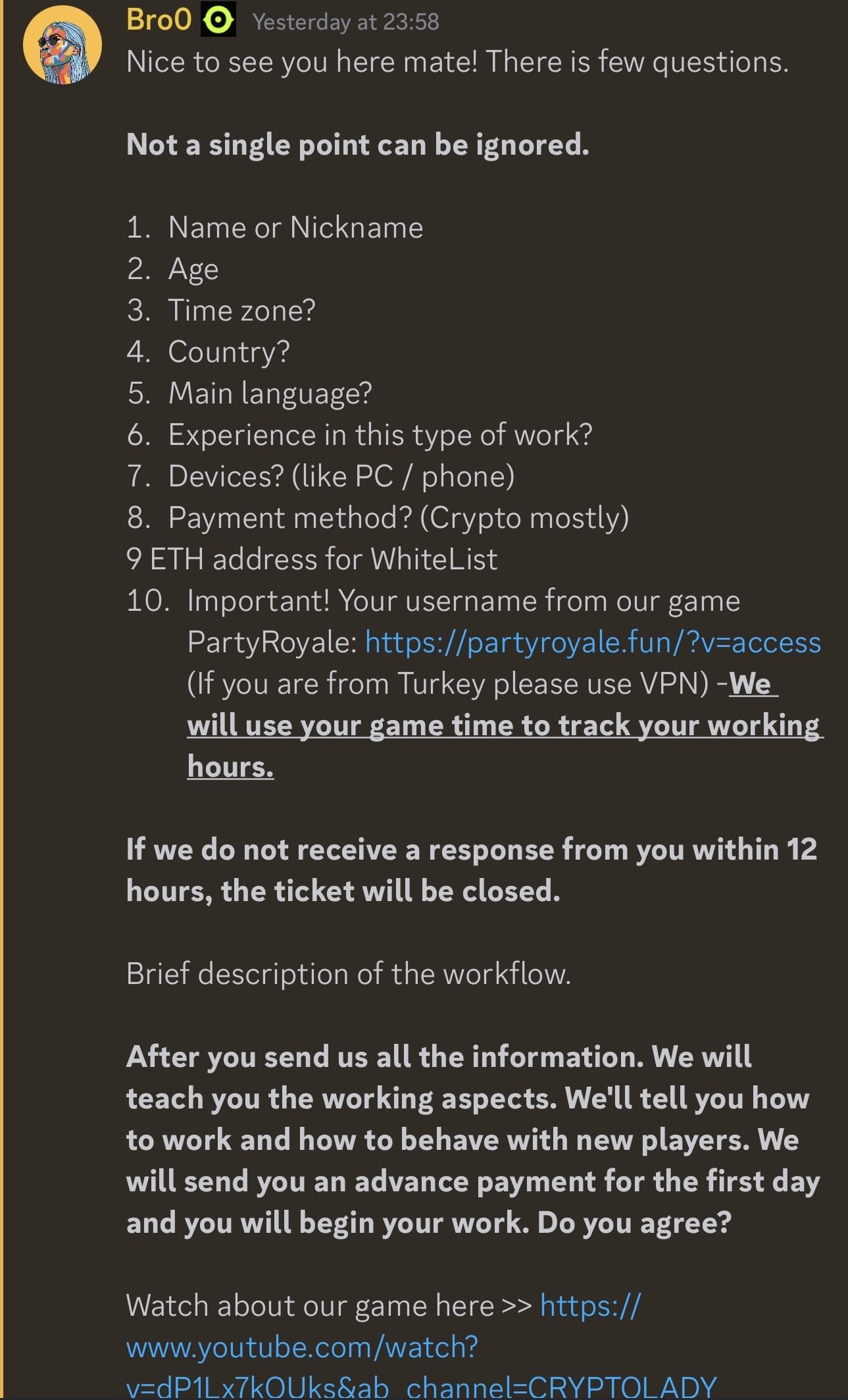

Oszuści stosują różne strategie, aby skłonić ofiary do zainstalowania malware. Na przykład w mediach społecznościowych niektórzy udają pracodawców, którzy oferują pracę wymagającą pobrania oprogramowania do śledzenia czasu pracy. Oferty te są przedstawiane jako pilne, co skłania potencjalną ofiarę do szybkiego pobrania aplikacji.

Dodatki i afiliacje za Cthulhu Stealer, znane jako Zespół Cthulhu, używają Telegrama do zarządzania swoimi operacjami. Cado twierdzi:

“Stealer jest wynajmowany osobom za 500 USD miesięcznie, przy czym główny deweloper wypłaca procent zysków afiliantom w zależności od ich wdrożenia. Każdy afiliant stealera odpowiada za wdrożenie malware. Cado znalazło Cthulhu Stealer sprzedawany na dwóch znanych rynkach malware, które służą do komunikacji, arbitrażu i reklamy stealera, również z Telegramem.”

Aby się chronić, użytkownicy powinni instalować renomowane oprogramowanie antywirusowe, specjalnie przeznaczone dla macOS. Powinni również zachować ostrożność wobec ofert pracy wymagających natychmiastowego pobrania oprogramowania. Regularne aktualizacje oprogramowania mogą dodatkowo zmniejszyć ryzyko infekcji malware.

Aby zapoznać się z najnowszą analizą rynku kryptowalut przez BeInCrypto, kliknij tutaj.