Branża krypto doświadczyła dużego wzrostu globalnych kradzieży kryptowalut w 2025 roku. Według nowego raportu Chainalysis straty przekroczyły 3,4 mld USD od stycznia do początku grudnia. Liderem jest Korea Północna, której hakerzy ukradli ponad 2 mld USD.

Ten wzrost wynika głównie z działalności hakerów powiązanych z Koreą Północną, którzy odpowiadali za większość skradzionych środków w ciągu roku.

Korea Północna bije rekord: Kradzież kryptowalut o wartości 2 mld USD

W swoim najnowszym raporcie firma analityczna Chainalysis wskazała, że liczba ataków przeprowadzanych przez Koreańską Republikę Ludowo-Demokratyczną (KRLD) znacznie spadła. Mimo to, w 2025 roku skradzione przez nich kryptowaluty ustanowiły nowy rekord.

Hakerzy z Korei Północnej ukradli co najmniej 2,02 mld USD w aktywach cyfrowych w 2025 roku. To wzrost o 51% rok do roku. W porównaniu z poziomem z 2020 roku oznacza to wzrost o około 570%. Chainalysis napisało:

„Tegoroczne rekordowe łupy pochodzą z wyraźnie mniejszej liczby znanych incydentów. Ta zmiana – mniej incydentów przynoszących dużo większe zyski – odzwierciedla wpływ ogromnego ataku na Bybit w marcu 2025 roku.”

Raport ujawnia także, że osoby powiązane z KRLD odpowiadały za rekordowe 76% wszystkich naruszeń usług w tym roku.

Łącznie liczby z 2025 roku podbijają dolną granicę szacunków dotyczących środków skradzionych przez Koreę Północną do 6,75 mld USD. Andrew Fierman, szef działu analizy bezpieczeństwa narodowego w Chainalysis powiedział dla BeInCrypto:

„Te wydarzenia to kontynuacja długoterminowego trendu. Hakerzy z Korei Północnej od lat wykazują wysoki poziom zaawansowania. Ich działalność w 2025 roku pokazuje, że nadal rozwijają zarówno swoje metody działania, jak i preferowane cele.”

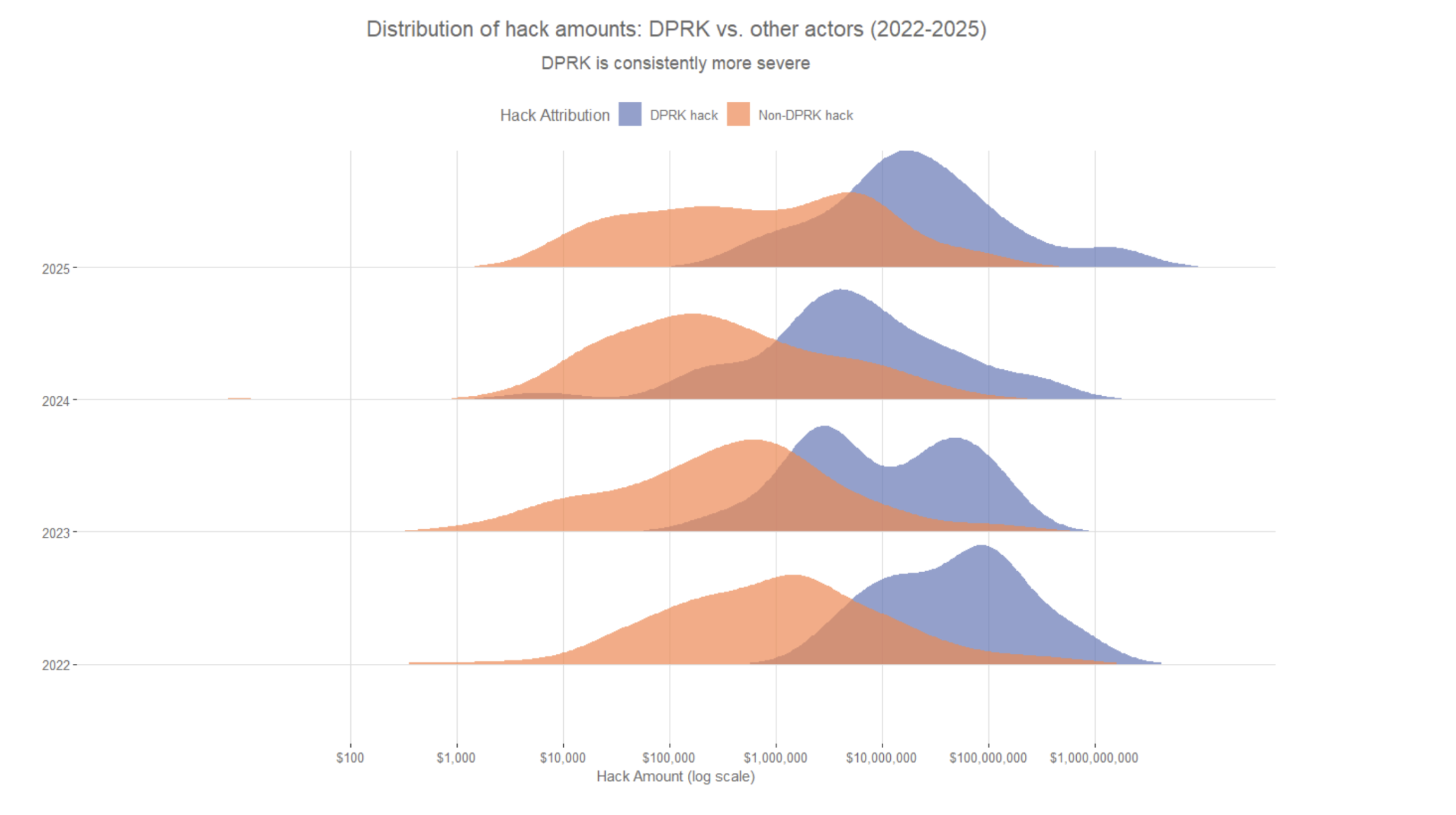

Bazując na danych historycznych, Chainalysis ustaliło, że KRLD nadal przeprowadza ataki o znacznie wyższej wartości niż inni przestępcy. W raporcie czytamy:

„Ten schemat potwierdza, że gdy hakerzy z Korei Północnej atakują, celują w duże usługi i dążą do maksymalnego efektu.”

Według Chainalysis, hakerzy powiązani z Koreą Północną osiągają coraz większe efekty, zatrudniając swoich ludzi na technicznych stanowiskach w firmach związanych z kryptowalutami. Ta metoda, będąca jednym z głównych wektorów ataku, pozwala przestępcom uzyskać uprzywilejowany dostęp i przeprowadzać poważniejsze włamania.

W lipcu detektyw blockchain ZachXBT ujawnił, że podmioty powiązane z Koreą Północną przeniknęły do 345–920 stanowisk w branży krypto. W raporcie stwierdzono:

„Część tego rekordowego roku wynika prawdopodobnie z większego polegania na infiltracji pracowników IT w giełdach, firmach powierniczych i web3, co może przyspieszyć dostęp początkowy i ruch boczny przed dużą kradzieżą.”

Zagrożeni gracze stosują też metody rekrutacyjne, podszywając się pod pracodawców i kierując oferty do osób z branży.

Dodatkowo BeInCrypto niedawno podało, że hakerzy podszywali się pod zaufanych pracowników podczas fałszywych spotkań na Zoom i Microsoft Teams. Dzięki tej metodzie ukradli ponad 300 mln USD. Fierman wyjaśnia:

“Korea Północna zawsze będzie szukać nowych wektorów ataku i miejsc z lukami, aby przejąć środki. Połącz to z brakiem dostępu reżimu do światowej gospodarki, a otrzymujemy zaawansowane, zdeterminowane zagrożenie państwowe, które chce zdobyć jak najwięcej kapitału dla reżimu. W efekcie kompromitacje kluczy prywatnych scentralizowanych usług napędzają znaczącą część wolumenu ataków w tym roku.”

Chainalysis demaskuje 45-dniowy schemat prania pieniędzy

Chainalysis odkryło, że sposób prania pieniędzy przez Koreę Północną znacząco różni się od metod innych grup. Raport pokazuje, że podmioty powiązane z KRLD zwykle przekazują środki w mniejszych transzach on-chain. Ponad 60% transferów nie przekracza wartości 500 000 USD.

Z kolei inni przestępcy zwykle przekazują 60% skradzionych środków w dużo większych paczkach — najczęściej od 1 mln do ponad 10 mln USD. Chainalysis twierdzi, że taka struktura świadczy o bardziej przemyślanym i zaawansowanym podejściu do prania pieniędzy. Dzieje się tak, mimo że KRLD kradnie więcej pieniędzy ogółem.

Firma zauważyła też wyraźne różnice w korzystaniu z usług. Hakerzy powiązani z KRLD polegają głównie na usługach przesyłania i gwarantowania pieniędzy w języku chińskim oraz narzędziach do mostkowania i miksowania transakcji. Korzystają też z wyspecjalizowanych platform, takich jak Huione przy praniu pieniędzy.

Natomiast inni przestępcy częściej korzystają z zdecentralizowanych giełd, scentralizowanych platform, usług peer-to-peer i protokołów pożyczkowych. Firma wskazuje:

„Te wzorce sugerują, że KRLD działa w innych warunkach i ma inne cele niż niepaństwowi cyberprzestępcy. Częste korzystanie z chińskojęzycznych profesjonalnych usług prania pieniędzy i traderów OTC sugeruje, że osoby powiązane z KRLD są mocno związane z nielegalnymi podmiotami w rejonie Azji i Pacyfiku, co jest zgodne z historycznym wykorzystywaniem przez Pjongjang sieci z Chin do dostępu do międzynarodowego systemu finansowego.”

Chainalysis zauważył także powtarzający się schemat prania pieniędzy, który zazwyczaj trwa 45 dni. W pierwszych dniach po ataku (dni 0-5) osoby powiązane z Koreą Północną w pierwszej kolejności starają się oddalić skradzione środki od źródła. Raport odnotował gwałtowny wzrost korzystania z protokołów DeFi oraz usług mieszających w tym początkowym okresie.

W drugim tygodniu (dni 6-10) aktywność przesuwa się w stronę usług umożliwiających szerszą integrację. Przepływy zaczynają trafiać na scentralizowane giełdy oraz platformy z ograniczonymi wymogami KYC.

Pranie pieniędzy utrzymuje się przez drugorzędne usługi mieszające, choć z mniejszą intensywnością. Równocześnie mosty cross-chain pomagają ukryć ruchy środków.

“Ten etap stanowi kluczowy okres przejściowy, w którym środki zaczynają trafiać do potencjalnych punktów wyjścia.”

Ostatnia faza

W ostatniej fazie (dni 20-45) rośnie udział usług ułatwiających konwersję lub wypłatę środków. Giełdy bez KYC, serwisy gwarancyjne, platformy natychmiastowych wymian oraz usługi w języku chińskim pojawiają się regularnie. Ponadto pojawia się ponowne wykorzystanie scentralizowanych giełd do mieszania nielegalnych środków z legalną aktywnością.

Chainalysis podkreślił, że powtarzające się 45-dniowe okno prania pieniędzy dostarcza kluczowych informacji dla organów ścigania. Ten schemat pokazuje także ograniczenia operacyjne hakerów oraz ich uzależnienie od określonych pośredników:

“Korea Północna realizuje szybką i skuteczną strategię prania środków. Dlatego konieczna jest szybka, wspólna odpowiedź całej branży. Organy ścigania oraz sektor prywatny — od giełd po firmy zajmujące się analizą blockchain — muszą skutecznie współpracować, aby zatrzymywać środki, gdy tylko pojawi się okazja, niezależnie czy to podczas przechodzenia przez stablecoiny, czy gdy środki trafią na giełdę, gdzie można je natychmiast zamrozić.”

Nie wszystkie skradzione środki podążają tym harmonogramem, ale schemat odzwierciedla typowe zachowanie on-chain. Zespół przyznał jednak, że istnieją potencjalne luki, ponieważ pewne działania, jak transfery kluczy prywatnych czy transakcje OTC poza blockchainem, mogą być niewidoczne jedynie na podstawie danych blockchain bez dodatkowych informacji wywiadowczych.

Korea Północna i prognoza na 2026 rok

Szef działu wywiadu ds. bezpieczeństwa narodowego w Chainalysis przekazał BeInCrypto, że Korea Północna najprawdopodobniej będzie sprawdzać każdą możliwą lukę. Wydarzenia z udziałem Bybit, BTCTurk i Upbit w tym roku sugerują, że giełdy scentralizowane znajdują się pod rosnącą presją, ale taktyka może w każdej chwili się zmienić.

Niedawne ataki, w których ucierpiały Balancer oraz Yearn, sugerują, że nawet najdłużej działające protokoły mogą coraz częściej stawać się celem atakujących. Dodał,

“Nie wiemy, co przyniesie 2026 rok, ale wiemy, że Korea Północna będzie dążyć do maksymalizacji zwrotu z każdego celu — oznacza to, że usługi z wysokimi rezerwami muszą utrzymywać najwyższe standardy bezpieczeństwa, aby nie stały się kolejną ofiarą ataku.”

Raport podkreślił także, że wraz ze wzrostem wykorzystania kradzieży kryptowalut przez Koreę Północną do finansowania priorytetów państwa i omijania sankcji międzynarodowych, branża musi pamiętać, że ten podmiot działa według zupełnie innych zasad i motywacji niż typowi cyberprzestępcy.

“Rekordowe wyniki Korei Północnej w 2025 roku — osiągnięte przy 74% mniejszej liczbie znanych ataków — sugerują, że możemy obserwować jedynie najwidoczniejszą część ich działalności.”

Firma podkreśliła, że kluczowym wyzwaniem na 2026 rok będzie wykrywanie i przerywanie takich operacji o wysokim wpływie, zanim osoby powiązane z Koreą Północną zdołają przeprowadzić incydent na skalę ataku na Bybit.

Aby zapoznać się z najnowszą analizą rynku kryptowalut od BeInCrypto, kliknij tutaj.