Grupa powiązana z Koreą Północną ulepsza swoje metody socjotechniczne. Atakujący wprowadzają wabiki oparte na AI i deepfake do ataków na sektor kryptowalut. Więcej szczegółów dostarcza najnowszy raport zespołu Mandiant z Google.

Ta operacja pokazuje dalszy rozwój cyberaktywności powiązanej z państwami, która celuje w sektor aktywów cyfrowych. Aktywność ta wyraźnie wzrosła w 2025 roku.

Deepfake na Zoom wywołuje atak złośliwego oprogramowania na branżę kryptowalut

W najnowszym raporcie Mandiant opisuje śledztwo dotyczące włamania do firmy FinTech działającej w branży kryptowalut. Atak przypisano grupie UNC1069. To grupa motywowana finansowo, aktywna przynajmniej od 2018 roku, powiązana z Koreą Północną:

„Mandiant zaobserwował, że ten podmiot stale rozwija swoje taktyki, techniki, procedury, narzędzia oraz metody wybierania celów. Od co najmniej 2023 roku grupa przestawiła się z phishingu ukierunkowanego i atakowania tradycyjnych finansów (TradFi) na branżę Web3, m.in. giełdy scentralizowane (CEX), deweloperów oprogramowania w instytucjach finansowych, firmy wysokich technologii i osoby pracujące w funduszach venture capital.”

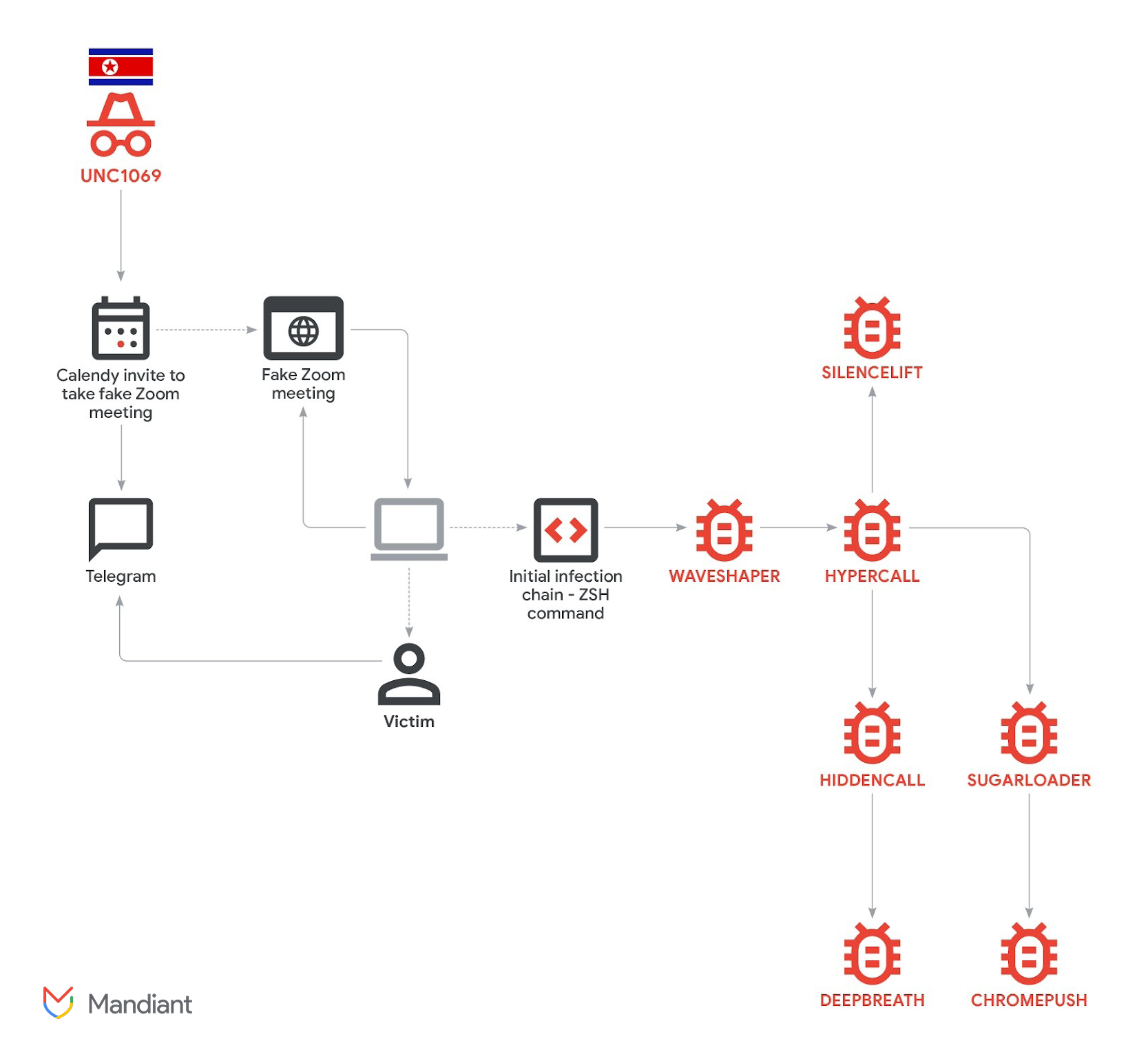

Według śledczych włamanie rozpoczęło się od przejęcia konta Telegram należącego do dyrektora w branży kryptowalut. Atakujący skorzystali z przejętego profilu, aby skontaktować się z ofiarą. Stopniowo budowali zaufanie, po czym wysłali zaproszenie w Calendly na rozmowę wideo.

Link prowadził do fałszywej domeny Zoom, którą kontrolowali cyberprzestępcy. Podczas rozmowy ofiara widziała coś przypominającego deepfake wideo rzekomego CEO innej firmy kryptowalutowej:

„Choć Mandiant nie udało się odzyskać dowodów cyfrowych potwierdzających użycie modeli AI w tym konkretnym przypadku, zastosowany podstęp przypomina wcześniejszy, publicznie zgłaszany incydent o podobnych cechach, gdzie również rzekomo użyto deepfake’ów.”

Atakujący wywołali wrażenie problemów z dźwiękiem, aby uzasadnić kolejny krok. Polecili ofierze uruchomić polecenia diagnostyczne na jej urządzeniu.

Te polecenia, dostosowane zarówno do macOS, jak i Windows, potajemnie zapoczątkowały łańcuch infekcji. Doprowadziło to do wdrożenia kilku komponentów złośliwego oprogramowania.

Mandiant zidentyfikował siedem różnych rodzin szkodliwego oprogramowania wdrożonych podczas ataku. Narzędzia służyły do kradzieży danych z Keychain, pobierania ciasteczek i danych logowania z przeglądarek, dostępu do sesji Telegram oraz zbierania innych wrażliwych plików.

Śledczy ocenili, że celem ataku była zarówno potencjalna kradzież kryptowalut, jak i pozyskanie danych na rzecz kolejnych kampanii socjotechnicznych.

Badanie ujawniło niezwykle dużą liczbę narzędzi zainstalowanych na jednym hoście. Sugeruje to precyzyjnie ukierunkowaną próbę pozyskania maksymalnej ilości danych od ofiary.

Skala operacji w Korei Północnej

Incydent wpisuje się w szerszą tendencję, a nie stanowi odosobnionego przypadku. W grudniu 2025 roku BeInCrypto informowało, że podmioty powiązane z Koreą Północną wyłudziły ponad 300 mln USD, podszywając się pod znane osoby z branży podczas fałszywych spotkań w Zoom i Microsoft Teams.

Skala operacji w ciągu roku była jeszcze bardziej uderzająca. W sumie północnokoreańskie grupy odpowiadały za 2,02 mld USD skradzionych cyfrowych aktywów w 2025 roku. Oznacza to wzrost o 51% w porównaniu z poprzednim rokiem.

Chainalysis ujawniło również, że oszustwa powiązane on-chain z dostawcami usług AI cechuje znacznie większa skuteczność operacyjna niż te, które nie mają takich powiązań. Według firmy ten trend sugeruje, że w przyszłości AI stanie się standardowym elementem większości oszustw.

Narzędzia AI są coraz łatwiej dostępne i zaawansowane, dlatego tworzenie wiarygodnych deepfake’ów jest najprostsze w historii. Najbliższy czas pokaże, czy branża kryptowalut zdoła odpowiednio szybko dopasować swoje zabezpieczenia, aby odeprzeć takie zagrożenia.

Aby zapoznać się z najnowszą analizą rynku kryptowalut od BeInCrypto, kliknij tutaj.