Redakcja BeInCrypto co tydzień zbiera pytania od członków naszej społeczności Telegram i odpowiada na najciekawsze z nich w specjalnym artykule. Dziś przyglądamy się temu, jak władze i inne organizacje śledzą transakcje kryptowalutowe.

Kryptowaluty zapewniają znacznie większą anonimowość niż jakiekolwiek inne elektroniczne środki płatnicze. Nadal jednak istnieją sposoby, w jakie rząd i inne organizacje mogą śledzić nielegalne działania z wykorzystaniem zasobów cyfrowych.

Narzędzia do śledzenia portfeli kryptowalut ewoluują

Jedną z głównych zalet transakcji przy użyciu kryptowalut w porównaniu z walutą fiducjarną, taką jak dolar amerykański, jest pseudonimowość. Wszystkie transakcje przesyłane za pośrednictwem blockchaina są całkowicie przejrzyste, niezmienne i dostępne dla wszystkich. Niemniej jednak tożsamość osób dokonujących tych transferów jest reprezentowana przez ciąg kodu alfanumerycznego znanego jako klucz publiczny portfela kryptowalut.

Utrudnia to prowadzenie dochodzeń kryminalistycznych agencjom rządowym, firmom podwykonawczym zajmującym się cyberbezpieczeństwem lub każdemu, kto próbuje chronić nadawców i odbiorców aktywów przed nieuczciwymi działaniami.

W miarę jak rynek kryptowalut dojrzewał na przestrzeni lat, zmieniały się również metody i narzędzia wykorzystywane do znajdowania właścicieli określonych portfeli.

Jak przestępcy ukrywają swoje transakcje kryptowalutowe?

Ze względu na przejrzystość przechowywania transakcji kryptowalutowych na publicznych blockchaina przestępcy starają się utrudnić znalezienie adresów portfeli. W tym celu powszechnie stosowane są następujące metody.

Krypto miksery

Usługi mieszania kryptowalut umożliwiają wpłacanie aktywów do puli i wypłacanie z niej tej samej kwoty. Podczas tego procesu użytkownik otrzymuje “mieszankę” monet innych niż te, które zdeponował, co pozwala mu ukryć pochodzenie swoich środków. Miksery pobierają depozyty użytkowników i zwracają im tę samą kwotę środków w zamian za prowizję.

Transakcje warstwowe

Transakcje wielowarstwowe odnoszą się do praktyki ukrywania środków poprzez wysyłanie setek transakcji za pośrednictwem wielu adresów portfeli pośredniczących. Są one ostatecznie łączone w jeden przelew. W niektórych przypadkach takie przeplatanie adresów może spowolnić proces identyfikacji. Daje też przestępcom czas na wypłatę środków, zanim ich adresy zostaną umieszczone na czarnej liście.

Transakcje peer-to-peer

Popularnym sposobem na spieniężenie skradzionych kryptowalut jest sprzedaż środków za gotówkę za pośrednictwem transakcji peer-to-peer (P2P). W tym procesie użytkownicy nie muszą przechodzić przez procedury KYC i AML, a “brudne” monety są przekazywane innej osobie.

Jak śledzone są nielegalne transakcje kryptowalutowe?

Obecnie istnieją dwie główne metody kryminalistyczne służące do identyfikacji właściciela określonego adresu portfela lub zestawu adresów portfeli:

- Identyfikacja wspólnych wzorców wydatków

- Ponowne użycie adresu

Obie mają na celu osiągnięcie tego samego celu. Identyfikacja konkretnych adresów portfeli kryptowalut, które uważa się za należące do sprawcy.

Ogólne wydatki

Współdzielenie wydatków odnosi się do procesu korzystania z kilku różnych adresów portfeli kryptowalut w celu wysłania pojedynczej transakcji na adres odbiorcy. Można to porównać do płacenia za posiłek w restauracji przy użyciu 10 różnych kart kredytowych lub debetowych.

Tak jak mało prawdopodobne jest, by dziewięć osób pożyczyło swoje karty debetowe lub kredytowe dziesiątej, tak zakłada się, że wiele adresów wejściowych portfela należy do tej samej osoby.

Korzystanie z wielu adresów portfela w ten sposób zwykle wymaga udostępniania haseł lub kluczy prywatnych. Ludzie rzadko udostępniają klucze prywatne nieznajomym z tych samych powodów, dla których chronią swoje dane logowania do banków internetowych.

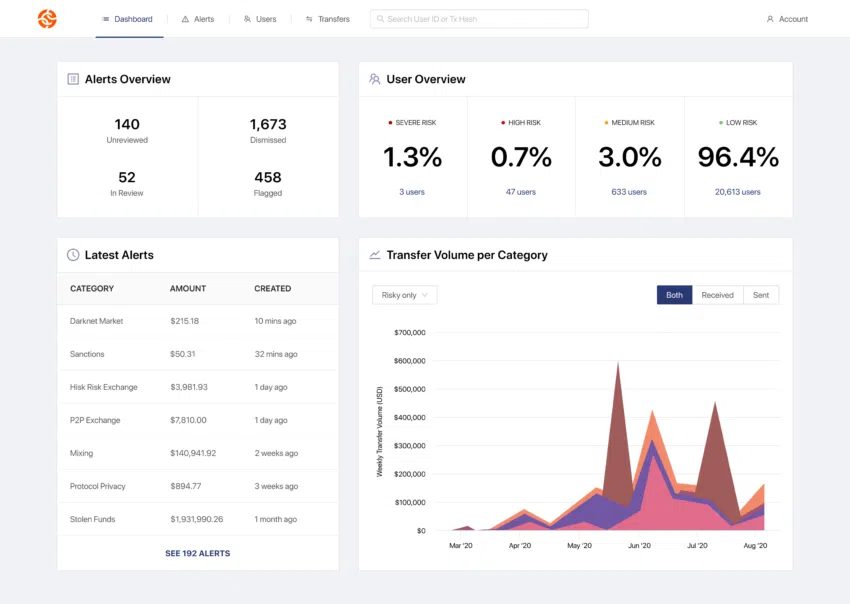

Aby przyspieszyć proces identyfikacji takich transakcji warstwowych, które w przeciwnym razie wymagałyby znacznego wysiłku ręcznego, firmy analityczne, takie jak Chainalysis i CipherTrace, stworzyły narzędzia do automatycznego skanowania wspólnych wzorców wydatków.

Technikę tę można wykorzystać do określenia, ile portfeli kontroluje przestępca w wyniku pojedynczej transakcji, która mogła mieć miejsce po włamaniu, ataku hakerskim lub innego rodzaju nielegalnej działalności cybernetycznej. Umożliwia to zawężenie podejrzanych i wymaganie od giełd lub dostawców płatności umieszczenia adresów na czarnej liście, aby zapobiec wypłacie skradzionych środków w walucie fiducjarnej.

Ponowne wykorzystanie adresu

Innym sposobem na przypisanie adresów kryptowalut do danej osoby jest przeskanowanie blockchaina pod kątem ponownego użycia adresu, tj. adresów portfeli kryptowalut, które są używane więcej niż raz w serii transakcji.

Czasami aktywa cyfrowe są wielokrotnie przenoszone z jednego portfela do drugiego w sposób cykliczny, a określony adres portfela jest ponownie wykorzystywany jako adres wyjściowy w celu zakończenia transferu. Identyfikacja ponownie wykorzystanych adresów wyjściowych umożliwia identyfikację adresu portfela sprawcy. Zakłada to, że kilka portfeli używanych przed adresem wyjściowym również może znajdować się pod jego kontrolą.

Adresy te stają się punktami odniesienia i pomagają wyeliminować adresy zewnętrzne, które mogą należeć do usług mieszania, giełd itd.

Co się stanie, jeśli nielegalne środki kryptowalutowe zostaną wypłacone w walucie fiducjarnej?

Jeśli atakującemu uda się wypłacić skradzione kryptowaluty w walucie fiducjarnej, organy ścigania muszą współpracować z giełdami. Tylko w ten sposób mogą zdobyć dane osobowe potrzebne, aby ująć sprawcę.

Władze często uzyskują inne przydatne informacje z giełd. Może to być chociażby lista połączonych kont lub kopie paszportów i dokumentów tożsamości dostarczonych podczas tworzenia konta. Pozwala im to zamrozić konta bankowe, zablokować paszporty i śledzić wszelkie pojazdy powiązane z właścicielem portfela.

Pomimo postępów w technologii i metodach śledzenia, proces identyfikacji i zapobiegania przestępczej działalności związanej z kryptowalutami pozostaje niezwykle skomplikowany. Dlatego też ściślejsza współpraca między scentralizowanymi giełdami i zwiększony nadzór regulacyjny nad mikserami i platformami P2P w celu zwalczania prania nielegalnych funduszy za pośrednictwem blockchaina wyglądają na najbardziej prawdopodobny kierunek rozwoju w nadchodzących latach.