Niedawny atak na Bybit o wartości 1,5 mld USD uczynił północnokoreańską grupę Lazarus jednym z 15 największych posiadaczy Ethereum na świecie. Naruszenie to wstrząsnęło światem kryptowalut, alarmując użytkowników, którzy wcześniej uważali Ethereum za jedną z najbezpieczniejszych i najbardziej zdecentralizowanych sieci.

W rozmowie z BeInCrypto, przedstawiciele Holonym, Cartesi i Komodo Platform omówili skutki tego naruszenia, kroki mające na celu zapobieganie podobnym sytuacjom w przyszłości oraz sposoby na przywrócenie zaufania publicznego do Ethereum.

Inny rodzaj włamania

Atak na Bybit wstrząsnął społecznością kryptowalut nie tylko ze względu na ilość skradzionych środków, ale także z powodu charakteru naruszenia.

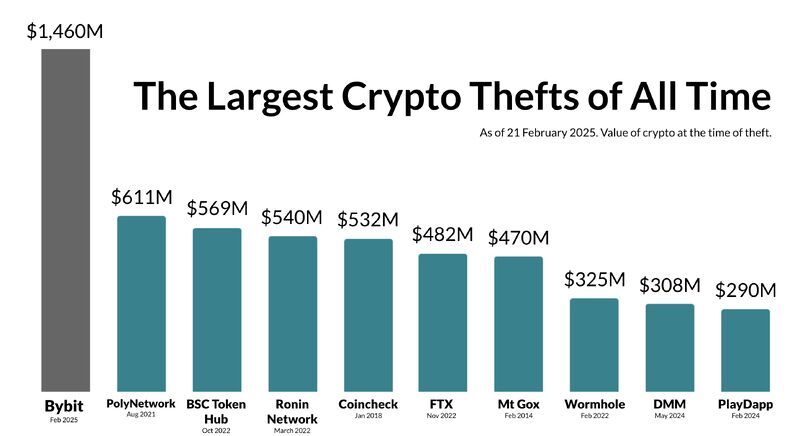

Podczas gdy inne naruszenia giełd kryptowalut, takie jak epizod Mt. Gox z 2014 roku czy atak na Coincheck w 2018 roku, dotyczyły kluczy prywatnych lub bezpośrednich naruszeń portfeli giełdowych, sytuacja Bybit była inna.

Zamiast kraść klucze prywatne, hakerzy manipulowali procesem podpisywania transakcji, co wskazuje na atak na poziomie infrastruktury. Proces podpisywania transakcji był celem, a nie samo przechowywanie aktywów.

Analiza kryminalistyczna ataku na Bybit wykazała, że naruszenie miało związek z Safe Wallet, infrastrukturą portfela multi-signature dostarczaną przez stronę trzecią. Safe Wallet używa inteligentnych kontraktów i plików JavaScript przechowywanych w chmurze na AWS S3 do przetwarzania i zabezpieczania transakcji.

Hakerzy mogli potajemnie modyfikować transakcje, wstrzykując złośliwy kod JavaScript do przechowywania AWS S3 Safe Wallet. Dlatego, chociaż system Bybit nie został bezpośrednio zhakowany, hakerzy zmienili miejsce docelowe transferów zatwierdzonych przez Bybit.

Ten szczegół ujawnił poważną lukę w zabezpieczeniach. Integracje zewnętrzne stają się słabymi punktami, nawet jeśli giełda zabezpiecza swoje systemy.

Grupa Lazarus wśród największych posiadaczy Ethereum

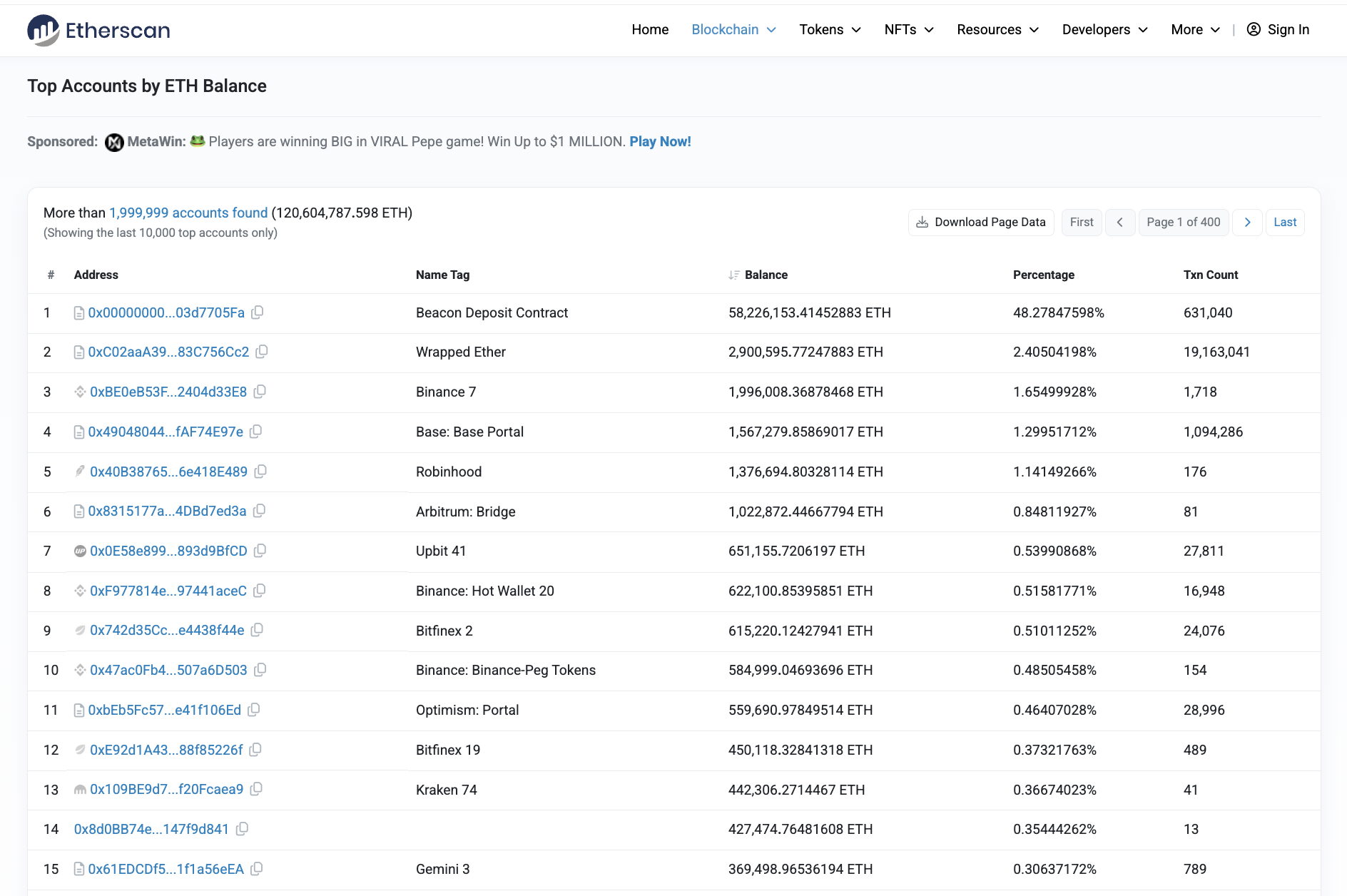

Po monumentalnym ataku, Korea Północna znajduje się wśród 15 największych posiadaczy Ethereum.

Zgodnie z danymi on-chain, Gemini, które wcześniej zajmowało 15. pozycję, posiada 369 498 ETH w swoim portfelu Ethereum. Ponieważ hakerzy Bybit ukradli ponad 401 000 ETH, teraz wyprzedzili Gemini pod względem ich posiadania.

Fakt, że znana grupa jak Lazarus, odpowiedzialna za kilka głośnych ataków w sektorze kryptowalut, teraz posiada tak znaczną ilość ETH, budzi wiele kwestii zaufania. Chociaż początkowe spekulacje wskazywały na słabość zdecentralizowanej natury Ethereum, Nanak Nihal Khalsa, współzałożyciel Holonym, odrzuca to twierdzenie.

Ze względu na to, że zarządzanie Ethereum i mechanizmy konsensusu opierają się na walidatorach, a nie posiadaczach tokenów, posiadanie przez grupę Lazarus tak znacznej ilości ETH nie zagraża ogólnej decentralizacji sieci. Khalsa powiedział BeInCrypto:

“Lazarus nadal posiada mniej niż 1% ETH w obiegu, więc nie uważam tego za istotne poza prostą optyką. Chociaż to dużo ETH, nadal posiadają mniej niż 1%. W ogóle się nie martwię.”

Kadan Stadelmann, dyrektor ds. technologii w Komodo Platform, zgodził się, podkreślając, że projekt infrastruktury Ethereum jest źródłem jego słabości:

“To dowodzi podatności w architekturze Ethereum: nielegalni aktorzy mogą zwiększyć swoje zasoby, atakując giełdy lub protokoły DeFi, a tym samym wpływać na dynamikę rynku i ewentualnie zmieniać decyzje dotyczące zarządzania w procesach off-chain Ethereum, głosując nad propozycjami ulepszeń. Chociaż techniczna decentralizacja Ethereum nie została naruszona, grupa Lazarus podważyła zaufanie do Ethereum.”

Jednak, chociaż posiadacze tokenów nie mogą wpływać na mechanizmy konsensusu Ethereum, mogą manipulować rynkami.

Potencjalne skutki i manipulacje rynkowe

Chociaż hakerzy Bybit już zakończyli pranie skradzionych ETH, Stadelmann przedstawił szereg możliwych scenariuszy, które Grupa Lazarus mogła zrealizować z ogromnym bogactwem, które pierwotnie zgromadzili. Jedną z opcji jest staking. Wyajśnił:

„Bezpieczeństwo Ethereum oparte na Proof-of-Stake polega na uczciwych walidatorach oraz odporności portfeli, giełd i dApps. Chociaż łup Grupy Lazarus nie zagraża mechanizmowi konsensusu blockchaina, ponieważ ich zasoby nie są znane jako stakowane, z pewnością istnieje widmo, że mogłoby to zostać osiągnięte. Prawdopodobnie tego nie zrobią, ponieważ skradzione przez nich środki są śledzone.”

Równie mało prawdopodobne jest, że hakerzy Bybit mogą spowodować znaczący spadek rynku poprzez całkowitą sprzedaż swoich zasobów. Stadelmann dodał:

„Ich zasoby dają im możliwość manipulacji rynkami, na przykład jeśli zrzucą swoje zasoby. To byłoby trudne do zrobienia, ponieważ ich ETH są oznaczone. Jeśli spróbują wymienić ETH poprzez sprzedaż, ich aktywa mogą zostać zamrożone.”

Stadelmann najbardziej martwi się wpływem, jaki ataki mogą mieć na protokoły warstwy 2 Ethereum:

„Lazarus i jego partnerzy mogą próbować atakować protokoły warstwy 2, takie jak Arbitrum i Optimism. Atak cenzury na warstwę 2 mógłby podważyć dApps i spowodować, że ekosystem przesunie się w kierunku scentralizowanych sekwencerów transakcji. To podkreśliłoby słabość Ethereum.”

Chociaż sieć Ethereum nie została naruszona, ataki na Safe Wallet podkreśliły luki w bezpieczeństwie większego ekosystemu.

„Naruszenie z pewnością zwiększyło napięcia w ekosystemie i stworzyło nierówną dystrybucję tokenów. Pytanie pozostaje: czy Lazarus lub inne grupy hakerskie związane z państwowymi osobami spróbują wykorzystać ekosystem Ethereum, szczególnie na warstwie 2?”

To również podniosło pytania o potrzebę lepszych standardów bezpieczeństwa.

Weryfikacja zamiast zaufania

Khalsa argumentował, że atak na Bybit, choć nie stanowi zagrożenia dla podstawowego bezpieczeństwa Ethereum, podkreślił potrzebę poprawy standardów bezpieczeństwa wśród użytkowników:

„Mówienie, że atak to problem Ethereum, jest jak mówienie, że śmierć w wypadku samochodowym to problem samochodu, gdy kierowca nie miał zapiętych pasów. Czy samochód mógłby mieć więcej środków bezpieczeństwa? Tak, i powinien. Ale tak jak pasy bezpieczeństwa mają niewiele wspólnego z samochodem, atak miał niewiele wspólnego z Ethereum. To protokół i działał dokładnie tak, jak zamierzono. Problemem jest brak wygody i wiedzy na temat bezpiecznego przechowywania cyfrowych aktywów.”

Incydent ujawnił luki w portfelach multi-signature, pokazując, że poleganie na integracjach zewnętrznych może wprowadzać znaczące ryzyko, nawet przy solidnym wewnętrznym bezpieczeństwie. Ostatecznie, nawet najbardziej zaawansowane środki bezpieczeństwa portfela stają się nieskuteczne, jeśli proces podpisywania może zostać naruszony.

Khalsa podkreślił, że istnieją sprawdzone środki bezpieczeństwa samodzielnego przechowywania, podczas gdy portfele multi-signature do nich nie należą. Dodał, że agencje rządowe już dawno powinny były promować lepsze standardy i praktyki bezpieczeństwa. Stwierdził:

„Konsekwencją, na którą wszyscy możemy liczyć, jest poważne podejście do powstrzymania Korei Północnej przed kradzieżą większej ilości środków. Chociaż to nie rząd powinien zmieniać sposób przechowywania samodzielnego, to zdecydowanie rząd powinien zachęcać do lepszych ‘najlepszych praktyk’ w branży. Ten atak wynikał z mitu, że multisigi portfeli sprzętowych są bezpieczne. Niestety, dopiero ten atak sprawił, że to zostało uznane, ale lepsze standardy ustanowione przez agencje rządowe mogłyby zachęcić do bezpieczniejszych praktyk bez potrzeby kompromisów na 1,5 mld USD, aby obudzić branżę.”

Incydent również ujawnił potrzebę weryfikacji transakcji zamiast polegania na aplikacjach zewnętrznych.

Rozwiązanie problemów z lukami w zabezpieczeniach front-endu

Wstrzykując złośliwy kod JavaScript do podatnych serwerów chmurowych Safe Wallet, Grupa Lazarus przeprowadziła zaawansowany atak, umożliwiając im naśladowanie interfejsu i oszukiwanie użytkowników.

Według Ericka de Moura, współzałożyciela Cartesi, ten exploit podkreśla krytyczną lukę. Problem leży w poleganiu na scentralizowanych procesach budowy i wdrażania w systemie przeznaczonym do decentralizacji. Powiedział:

„Incydent SAFE jest wyraźnym przypomnieniem, że Web3 jest tylko tak bezpieczny, jak jego najsłabsze ogniwo. Jeśli użytkownicy nie mogą zweryfikować, że interfejs, z którym się komunikują, jest autentyczny, decentralizacja staje się bez znaczenia.”

De Moura dodał również, że powszechnym błędnym przekonaniem w bezpieczeństwie Web3 jest to, że naruszenia smart kontraktów są jednymi z najskuteczniejszych form hakowania giełd. Jednak uważa, że strategia Grupy Lazarus na Bybit dowodzi czegoś innego. Wstrzykiwanie złośliwego kodu do interfejsu front-end lub innych komponentów poza łańcuchem jest znacznie bardziej płynne. Wyjaśnił:

„Hakerzy nie musieli naruszać smart kontraktów ani bezpośrednio manipulować systemami ByBit. Zamiast tego wstrzyknęli złośliwy kod do interfejsu front-end, oszukując użytkowników, że korzystają z zaufanej platformy.”

Pomimo tych luk, możliwe jest przejście od bezpieczeństwa opartego na zaufaniu do weryfikowalnego.

Przypadek dla powtarzalnych kompilacji

De Moura postrzega atak na Bybit jako sygnał ostrzegawczy dla społeczności Web3. Gdy giełdy i deweloperzy ponownie oceniają swoje bezpieczeństwo, argumentuje, że weryfikowalne, powtarzalne kompilacje są niezbędne do zapobiegania przyszłym atakom:

„W swojej istocie, powtarzalna kompilacja zapewnia, że gdy kod źródłowy jest kompilowany, zawsze generuje ten sam wynik binarny. To gwarantuje, że oprogramowanie, z którym użytkownicy mają do czynienia, nie zostało zmienione przez osoby trzecie w procesie wdrażania.”

Technologia blockchain jest kluczowa, aby zapewnić, że ten proces ma miejsce. De Moura powiedział BeInCrypto:

„Wyobraź sobie system, w którym każda kompilacja oprogramowania generuje binaria i zasoby w sposób weryfikowalny, a ich odciski palców (lub sumy kontrolne) są przechowywane na łańcuchu. Zamiast uruchamiać takie kompilacje na serwerach w chmurze lub komputerach podatnych na naruszenia bezpieczeństwa, można je wykonywać na dedykowanych koprocesorach blockchain lub zdecentralizowanych wyroczniach obliczeniowych.”

Użytkownicy mogą porównać sumę kontrolną zasobów front-end, które ładują, z danymi na łańcuchu za pomocą wtyczki przeglądarki lub funkcji. Udane dopasowanie wskazuje na autentyczny interfejs kompilacji, podczas gdy rozbieżność sygnalizuje potencjalne zagrożenie. De Moura podsumował:

„Gdyby zastosowano podejście weryfikowalnych powtarzalnych kompilacji do SAFE, można by było zapobiec exploitowi. Złośliwy front-end nie przeszedłby weryfikacji w porównaniu z zapisem na łańcuchu, natychmiast ujawniając atak.”

To podejście stanowi pomocną alternatywę dla polegania na użytkownikach o różnym poziomie wiedzy na temat samodzielnej opieki.

Rozwiązywanie luk w wiedzy użytkowników

W miarę jak ataki stają się coraz bardziej zaawansowane, brak wiedzy użytkowników na temat bezpiecznego przechowywania cyfrowych aktywów stanowi istotną lukę.

Atak na Bybit sfrustrował użytkowników, którzy początkowo myśleli, że poleganie na integracjach zewnętrznych wystarczy, aby zabezpieczyć ich aktywa. Wpłynął także na szersze postrzeganie bezpieczeństwa kryptowalut. Khalsa przekazał:

„Pokazuje to, że kryptowaluty wciąż są na etapie Dzikiego Zachodu i w fazie rozwoju pod względem bezpieczeństwa. Myślę, że za kilka lat będziemy mieć lepsze zabezpieczenia, ale w obecnym stanie obawy społeczne są w pełni uzasadnione.”

Ostatecznie, przyjęcie różnych podejść będzie kluczowe dla społeczności Web3, aby zbudować bardziej bezpieczny i odporny ekosystem. Dobrym punktem wyjścia jest żądanie lepszych praktyk branżowych i ocena integracji weryfikowalnych, powtarzalnych kompilacji.

Aby zapoznać się z najnowszą analizą rynku kryptowalut przez BeInCrypto, kliknij tutaj.